En décembre dernier, les équipes de OWN ont observé une campagne de phishing imitant les services des ressources humaines et ciblant les employés d'entreprise avec des courriels malveillants annonçant de fausses augmentations de salaire. Ce thème d'ingénierie sociale se manifeste de façon récurrente chaque fin d’année1, une période de négociation salariale pour de nombreuses organisations, mais ce thème peut également survenir à d'autres périodes de l'année, par exemple durant l'été, notamment dans le secteur de l'éducation2.

Bien que ces courriels de phishing soient relativement communs, l'infrastructure utilisée pour déployer la page de vol d’identifiants de connexion nous a paru exceptionnellement complexe, avec de nombreuses redirections entre trois serveurs distincts. A ce jour, nous n’avons pas pu rattacher ce comportement à d’autres kits de phishing connus. L’infrastructure de cette plateforme de phishing tend à être composée de noms de domaines commençant par un “Z” et se terminant par “-is” ou “-ix” qui évoquent des noms de personnages romains et gaulois de l'univers d'Astérix. Ainsi nous avons décidé de la baptiser “AZterix”.

Azterix combine trois niveaux d’infrastructure

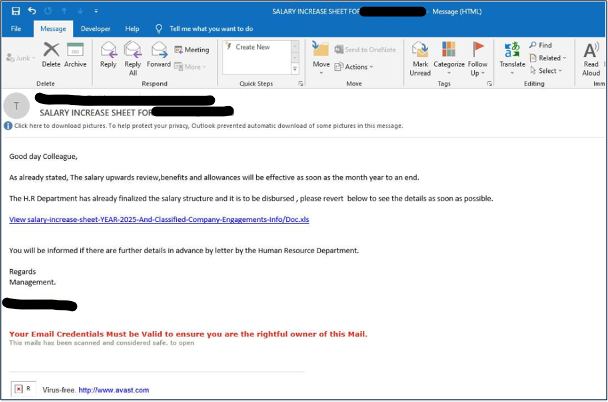

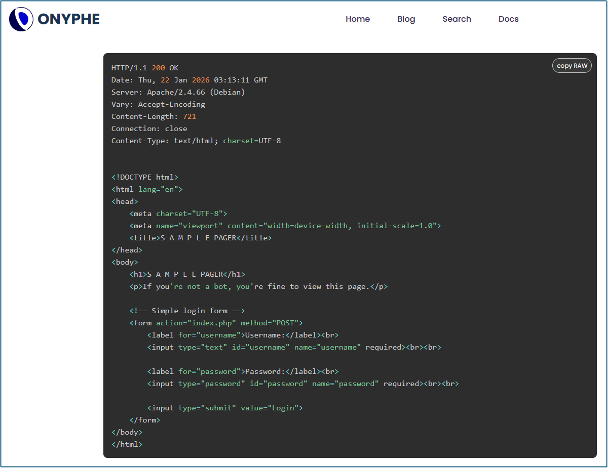

Les courriels qui ont pu être analysés (Figure 1) contiennent du texte et des images voués à tromper la victime, tels que l’usurpation de l’identité de l’organisation cible dans le champ "De", ainsi qu’une fausse notification AVAST indiquant l’absence de virus.

Outre le contenu d’ingénierie sociale, le courriel affichait un lien vers une URL de phishing déguisée en document .xls :

hxxps://60169490.zorventis[.]info/?44686900=[VICTIM_EMAIL]

Source : OWN/AnyRun

Les courriels ont été envoyés par des serveurs contrôlés par l'attaquant, associés à des noms de domaine ayant été légèrement « viellis ». Dans ce cas précis, le nom de domaine utilisé pour l'envoi des courriels (mpoglobals[.]com) a été enregistré au premier semestre 2025, soit environ six mois avant l'envoi du courriel de phishing. En revanche, le nom de domaine zorventis[.]info, utilisé dans le lien de phishing, n’a été enregistré que quelques jours avant l'envoi des courriels de phishing.

Si l'utilisateur clique sur le lien malveillant, le navigateur réalise une série de requêtes, de tests et de redirections avant que le serveur de phishing ne déploie la page d'authentification frauduleuse finale. Ces appels et redirections se déploient selon trois niveaux d'infrastructure, ce qui constitue la caractéristique discriminante de la plateforme de phishing AZterix que nous étudions ici en détails.

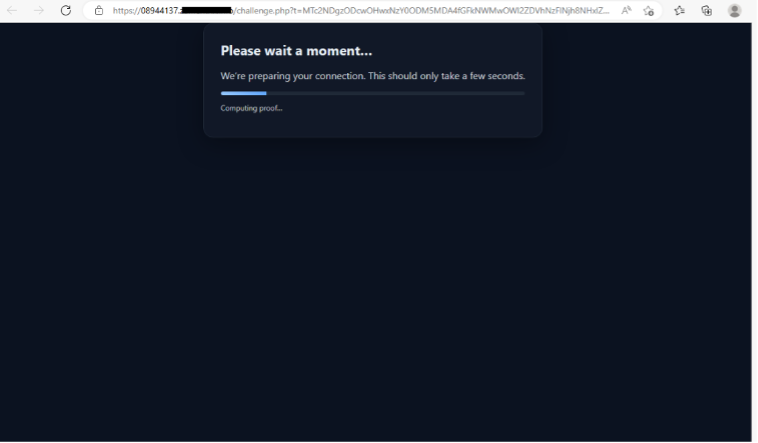

La première couche de l'infrastructure AZterix réalise quelques tests afin d’éviter sa détection par des sandbox. Lorsqu'un utilisateur clique sur le lien malveillant, le navigateur suit une première redirection serveur 302 vers une page qui effectue un test JavaScript via le chemin “/challenge.php?t=[BASE64_VALUES]&r=[BASE 64_VICTIM_EMAIL]”.

Source : OWN

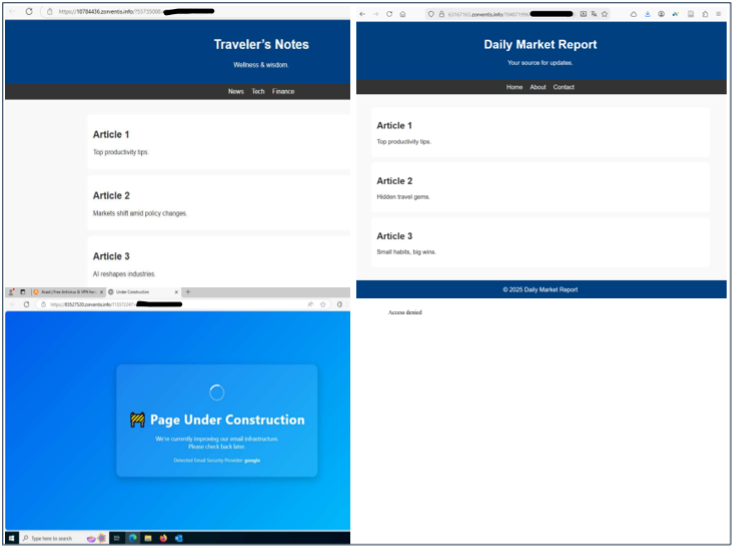

Si le test échoue, le serveur réponds par une page "Access denied" empêchant certaines sandbox et certains crawlers d’obtenir la séquence complète d’instructions. Dans certains cas, les équipes de OWN ont constaté que le serveur répondait avec une page apparemment inoffensive comme :

- Une page « Under construction »,

- Une simple page de blog semblant inachevée,

- Un code qui provoque une erreur du navigateur.

Source : OWN

Si le test réussit, le serveur répond avec une autre redirection 302 vers une URL pointant vers le second niveau de l'infrastructure. Ce niveau distribue le contenu HTML via un second nom de domaine en suivant le schéma ci-dessous :

hxxps://[VICTIM_DOMAIN].altavcence[.]com/[RANDOM_PATH]/[BASE64_FOR_?email=VICTIM_EMAIL]

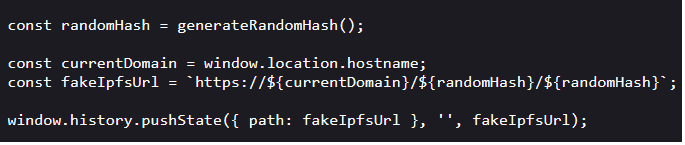

Le code fourni par le second niveau effectue les actions suivantes :

- Il génère un iframe afin de charger davantage de code à partir de la même URL,

- Il attribue aléatoirement un titre à la page à partir d'une liste de noms couramment utilisés,

- Ensuite, il utilise window.History.pushState afin de rafraîchir le code HTML de la page et de changer le chemin affiché dans la barre de navigation par une URL imitant un chemin IPFS généré aléatoirement (nous estimons que cette étape sert probablement à masquer les redirections futures),

- Il tente d'empêcher certaines actions, telles que le clic droit ou l'ouverture du débogueur,

- S’il détecte l’ouverture du débogueur, il redirige la page vers une page vide.

Le code JavaScript chargé dans l'iframe attend 100 millisecondes avant d'envoyer une requête POST vers la même URL à laquelle le serveur répond à nouveau par une redirection 302 vers :

hxxps://[VICTIM_DOMAIN].altavcence[.]com/[RANDOM_PATH]/temp_@-8815e8481ab_[VICTIM_EMAIL]/index.php

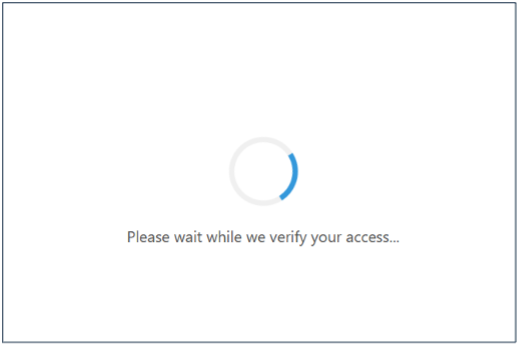

La nouvelle URL affiche une page d’attente pendant 100 millisecondes avant de rediriger le navigateur vers le troisième niveau de l'infrastructure, cette fois-ci en modifiant la propriété window.location.href par :

hxxps:// /[RANDOM_HOSTNAME].unsfudio[.]com/exvero.php?ip=[CLOUDFLARE_IPv4]&ua=Mozilla%2F5.0+%28Windows+NT+10.0%3B+Win64%3B+x64%3B+rv%3A146.0%29+Gecko%2F20100101+Firefox%2F146.0&email=[VICTIM_EMAIL] &token=[TOKEN]

Le troisième niveau de la plateforme AZterix utilise ainsi un troisième nom de domaine. Celui-ci peut ne pas être affiché dans la barre de navigation du navigateur en raison de l’utilisation préalable de la méthode window.History.pushState par le niveau précédent.

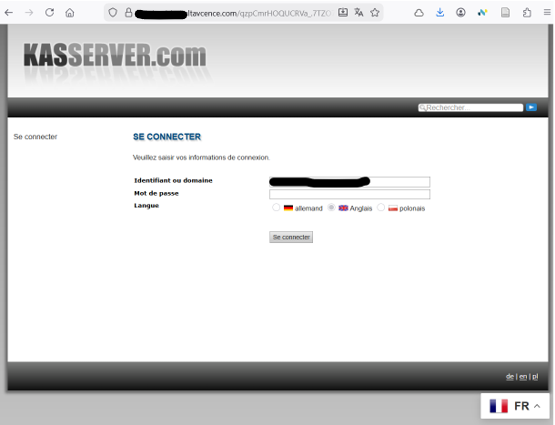

Le troisième niveau ordonne alors une série de redirections en utilisant soit meta http-equiv='refresh' soit de nouvelles redirections serveur 302 avant de charger le contenu final dans des iframes imbriquées. L'une de ces redirections transmet la valeur "kasserver" au paramètre "page" :

/login.php?email==[VICTIM_EMAIL]&page=kasserver

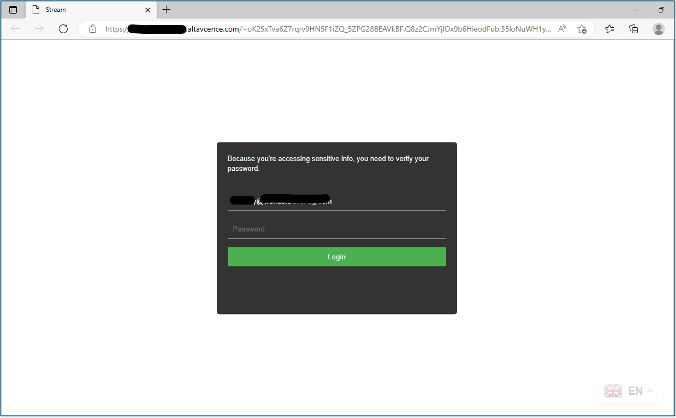

Cette valeur est probablement utilisée par le serveur de phishing pour déterminer quel portail de connexion présenter, puisque dans ce cas, la fausse page d’authentification finale imitait le service de messagerie Kasserver de la société allemande All-Inkl.

Source : OWN

De plus, la fausse page d’authentification finale effectue des appels d'API vers translate-pa.googleapis.com afin d'afficher le contenu dans la langue de la victime.

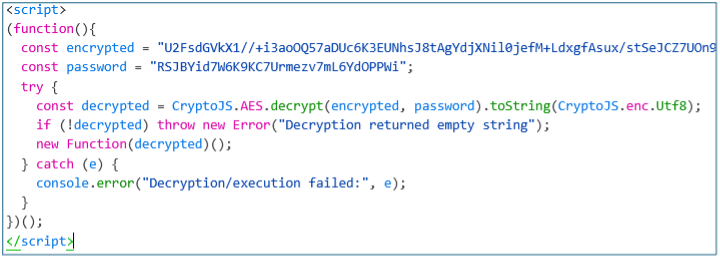

Cette page contient une routine permettant de déchiffrer un script chiffré avec AES.

Source : OWN

Le script chiffré avec AES incrémente le nombre de soumissions d’identifiants dans un fichier texte localisé à “../report/count.txt” puis transmet les identifiants compromis à “../report/rp.php” en utilisant un objet XMLHttpRequest. Une fois les identifiants saisis, l'attaque de phishing se termine par un dernier renvoi vers “../report/endpoint.html#[VICTIM_DOMAIN]”.

Le serveur de phishing interagit très probablement immédiatement avec le serveur de la victime afin de valider les identifiants, étant donné que le script attend une réponse pour soit terminer l’attaque soit demander à l'utilisateur de saisir à nouveau son mot de passe.

À ce jour, les investigations n’ont pas permis d’identifier si le serveur de phishing disposait de la capacité d'intercepter les facteurs d'authentification supplémentaires.

Pour résumer, cette attaque de phishing se déroule en trois étapes chacune chargeant du contenu à partir d'un serveur distant dans un iframe. Les deux premières étapes sont dissimulées derrière Cloudflare, tandis que la troisième utilise des domaines hébergés sur l’AS12586 gérés par l’hébergeur GHOSTnet GmbH.

Suivi de la plateforme AZterix

Les domaines utilisés par le premier niveau d’AZterix peuvent être découverts en effectuant des recherches sur la requête challenge.php avec une chaine de requête comprenant les paramètres 't' et 'r'. D'après les résultats disponibles sur urlscan.io, l’étape challenge.php a probablement été testée pour la première fois en août 2025. À cette époque, ce code était conçu pour envoyer une requête POST avec plusieurs paramètres calculés vers verify.php, lequel répondait alors soit par une page "Access denied", soit en renvoyant le code HTML malveillant, selon le résultat du test.

Il semble que les noms de domaines ne soient pas spécifiques au premier niveau ni au second, mais plutôt utilisés de manière interchangeable dans les deux. Par exemple, le domaine altavcence[.]com utilisé au second niveau dans notre exemple a également été utilisé pour effectuer le test challenge.php quelques semaines auparavant.

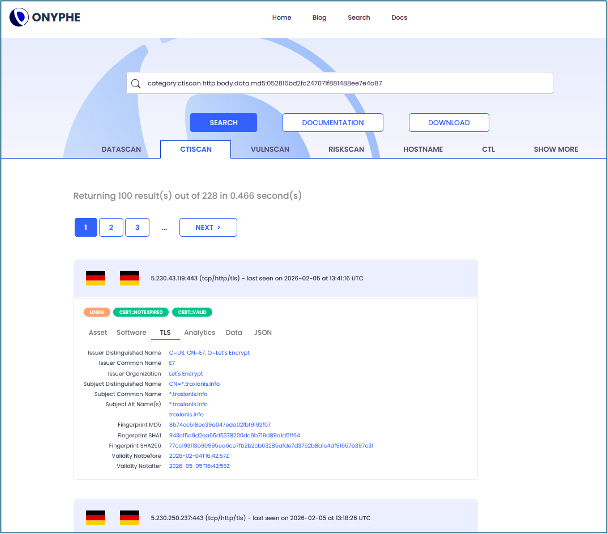

On constate également que les noms de domaine du troisième niveau répondent avec une sorte de page par défaut caractéristique sur les ports 80 et 443 sur des plateformes de scan d'Internet telles qu'ONYPHE :

Il est donc relativement simple de détecter les nouvelles infrastructures appartenant à la plateforme AZterix en effectuant une recherche dans la base de données CTI Scan d’ONYPHE pour les serveurs répondant soit avec le même titre HTML, soit avec le même contenu :

Source : OWN/ONYPHE

En examinant les résultats des 14 derniers jours, nous avons récupéré 26 adresses IP et 24 noms de domaine. Toutes les adresses IP appartiennent à l’AS 12586, géré par GHOSTnet GmbH, et sont utilisées pour des services d'hébergement de serveurs privés virtuels (VPS). Comme déjà mentionné, ces noms de domaine évoquent des noms de personnages que l'on pourrait trouver dans un album d'Asterix, par exemple :

- zylorantis[.]info

- zumintra[.]info

- zornelix[.]info

- zalentris[.]info

- parvantis[.]info

- zumarix[.]info

- zentavix[.]info

- zoventrix[.]info

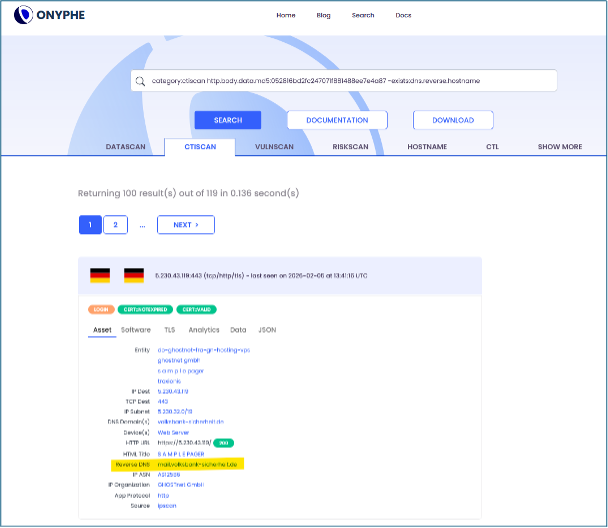

Contrairement aux domaines utilisés dans les 1er et 2nd niveaux de l’infrastructure d’AZterix, les domaines hébergés chez GHOSTnet semblent être utilisés exclusivement pour le 3ème niveau.

Durant l’investigation, il a été observé que certaines de ces adresses IP possédaient des enregistrements PTR pour des domaines légitimes. Bien qu’aucun email de phishing émanant de ces adresses IP n’a été détecté à ce jour, les analystes de OWN suspectent que la configuration de ces enregistrements PTR sert à usurper l'identité de ces entités lors de l'envoi d'emails de phishing. Il est dès lors possible, sur ONYPHE, de filtrer les adresses IP contenant de tels enregistrements PTR en utilisant le filtre -exists:dns.reverse.hostname :

Source : OWN/ONYPHE

Les usurpations ci-dessous ont été identifiées au cours des 14 derniers jours :

- mx2[.]svdepot[.]nl

- mail[.]euromilgame[.]com

- mx19-0056e903[.]pphosted[.]com

- mta6[.]e-mail[.]amtrak[.]com

- mail8a66241a[.]telepaie-app[.]com

- mta3[.]e[.]atlassian[.]com

- mail5f918711[.]de-magazine[.]de

- mail[.]poststelle[.]store

- messaging[.]xero[.]com

Les entités usurpées pourraient être utilisées pour falsifier des e-mails de phishing assez génériques.

Une campagne plus étendue

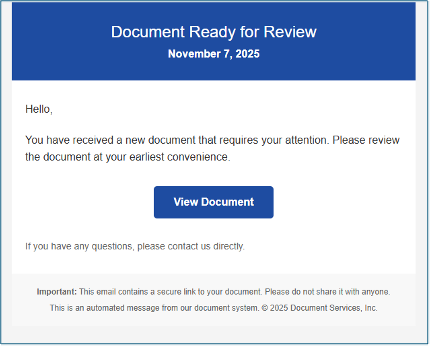

OWN a identifié des dizaines de noms de domaine (environ 150) faisant partie de cette infrastructure de phishing. Ces domaines ont, pour la plupart, été enregistrés en 2025, avec une augmentation des enregistrements depuis septembre. Sans surprise, ces campagnes de phishing exploitent plusieurs thèmes d’ingénierie sociale, tels que ceux présentés ci-dessous :

- Authorization Requested for the New Payroll Policy

- Payment Plan Agreement for your Review

- Payment_Terms_Agreement

- Reminder: contract.pdf document awaiting review

- A file was sent to [VICTIM EMAIL] via WeTransfer

- [VICTIM EMAIL], a document has been shared with you

- You have a Voicemail

Bien que la plupart des courriels examinés aient directement usurpé des identités de fonctions support telles que "hr@VICTIM_DOMAIN", "finance@VICTIM_DOMAIN" ou "legal@VICTIM_DOMAIN", certains de ces courriels imitaient des services fréquemment utilisés par ces fonctions support tels que DocuSign ou WeTransfer. De plus, des messages de phishing publiés sur des forums et des listes de diffusion ont été découvert :

D'autres services web ont également été imités, comme Office365, Outlook ou la livraison d’une page d’authentification basique :

Conclusion

AZterix semble être une nouvelle infrastructure de phishing qui a évolué discrètement en 2025 et a intensifié ses attaques à partir de l'automne 2025. Il est bien entendu possible qu'elle n'ait pas émergé ex nihilo et qu'elle ait hérité de code, de fonctionnalités et d'utilisateurs de plateformes de phishing déjà observées précédemment.

La structure particulière de cette plateforme consistant à effectuer de nombreuses redirections 302 et à charger du code HTML et JS dans des iframes imbriqués a éveillé notre curiosité, mais elle reste, jusqu'à présent, aisément détectable.

Détection

Les attaques de phishing via AZterix peuvent être détectées et bloquées à l’aide de l'expression régulière suivante appliquée dans le chemin d'URL :

\/challenge.php\?t=[A-Za-z0-9]+&r=[A-Za-z0-9]+

Les nouveaux noms de domaine et adresses IP utilisés pour le vol et le test d'identifiants d’authentification (via le troisième niveau) peuvent être découverts via les requêtes suivantes sur ONYPHE:

category:ctiscan html.title.text:"S A M P L E PAGER"

category:ctiscan http.body.data.md5:"052816bd2fc247071f881488ee7e4a87"

IOCs

Note

[1] https://it.wisc.edu/news/phishing-alert-subject-salary-increase-notification - https://www.pcrisk.com/removal-guides/29784-salary-increase-email-scam

[2 ] https://security.utoronto.ca/phish-bowl/phish-notification-of-salary-increase